Detailbeschreibung

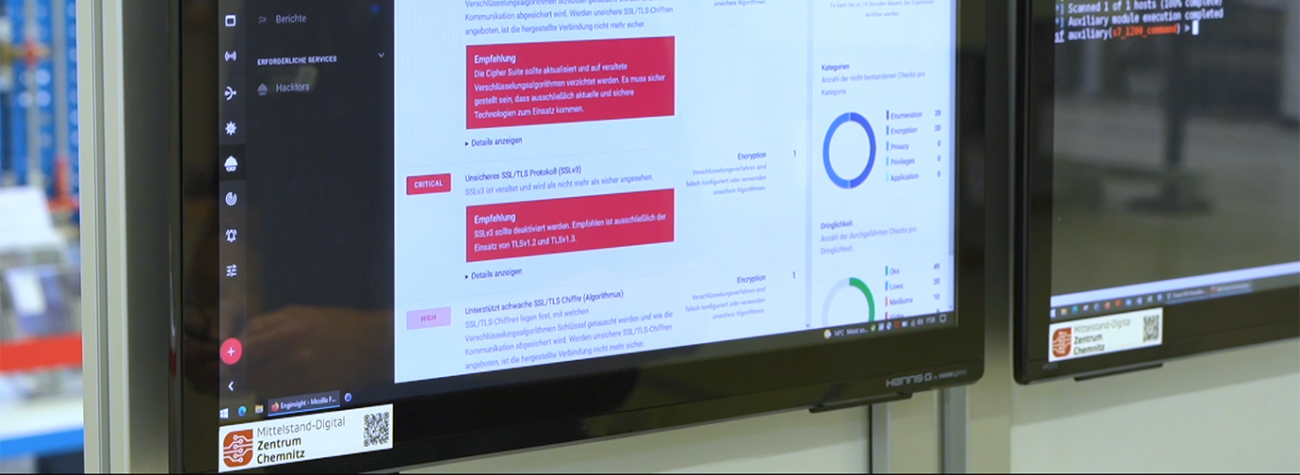

Konkret wird erläutert, wie Netzwerkkomponenten und deren Schwachstellen über das Internet identifiziert werden können. Der Demonstrator zeigt dabei anschaulich, wie die Komponenten eines Firmennetzwerkes analysiert werden. Das Ergebnis der Analyse ist zum einen eine Inventarliste der ermittelten Geräte in dem Netzwerk und zum anderen eine Aufstellung bekannter Schwachstellen.